Vault 7

«Vault 7» (дословно, «Сейф 7»[1]) — серия материалов публикуемых WikiLeaks, начиная с 7 марта 2017 года и содержащая материалы (документы и ПО) из глобальной программы ЦРУ США по взлому электронных устройств во всём мире[2][3].

Хотя WikiLeaks не раскрывали свои источники, они утверждали, что данные материалы были и ранее широко (и фрагментарно) распространены среди подрядчиков правительственных служб и ведомств США (Пентагон, ЦРУ, ФБР, МНБ и АНБ), а также бывших американских правительственных хакеров, один из которых предоставил организации часть своего архива[4].

Персональные данные людей упомянутых в опубликованных документах людей были обезличены. С целью анонимизации в WikiLeaks заменили все встречающиеся имена на уникальные сгенерированные идентификаторы, а также заменили или удалили все сведения, которые могли бы помочь идентификации[5].

Утечки

I. «Нулевой год»

7 марта 2017 года была опубликована 1-я часть документов, под кодовым названием «Нулевой год» (англ. «Year Zero»), включавшая в себя 8761 документов (7818 веб-страниц и 943 приложенных файла)[6], что по мнению ряда экспертов, является самой большой утечкой информации ЦРУ[4] и превышает по числу опубликованных страниц разоблачение слежки АНБ, начатое Эдвардом Сноуденом в 2013 году[7].

Был опубликован инструментарий ЦРУ для прослушки с использованием телевизоров Samsung[8][9], 24 эксплойта для получения доступа к смартфонам под управлением Android, приложения для инфицирования USB-носителей, уязвимости для получения доступа к устройствам под управлением Windows, macOS, Solaris, MikroTik и Linux, перехвата сообщений в WhatsApp, Signal, Telegram, Wiebo, Confide и Cloackman до того, как приложения их шифровали. Вся собранная информация отправляется на сервера ЦРУ[10][11].

II. «Тёмная материя»

23 марта 2017 года была опубликована 2-я часть, получившая кодовое название «Тёмная материя» (англ. «Dark Mater»)[12] и содержащая 12 документов, описывающих инструментарий ЦРУ для взлома iPhone и MacBook[13]. Среди опубликованных файлов особенно выделялось приложение «Звуковая отвёртка» (англ. «Sonic Screwdriver»), использующее интерфейс Thunderbolt для беспарольной авторизации на технике Apple[14].

III. «Мрамор»

31 марта 2017 года была опубликована 3-я часть, под кодовым названием «Мрамор» (англ. «Marble»)[15]. Название утечке дали исходные коды 676 файлов составляющих Marble Framework — инструментарий разработанный в ЦРУ для шифрования, обфускации и сокрытия от антивирусов вредоносного ПО создаваемого в ЦРУ на регулярной основе. Среди опубликованных WikiLeaks файлов был и деобфускатор позволяющий восстанавливать скрываемый код и данные[16].

IV. «Кузнечик»

7 апреля 2017 года была опубликована 4-я часть, под кодовым названием «Кузнечик» (англ. «Grasshopper»)[17], которая содержала 27 документов описывающих одноимённую программную платформу ЦРУ для регулярного создания настраиваемого вредоносного ПО работающего под управлением операционных систем Microsoft Windows. Платформа нацелена на сокрытие вредоносного ПО от антивирусов, таких как Kaspersky Internet Security, Symantec Endpoint Protection и MS Security Essentials[18][19][20].

V. «УЛЕЙ»

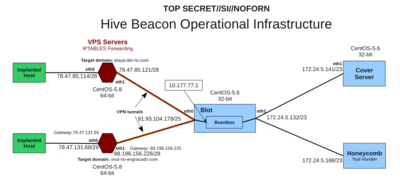

14 апреля 2017 года была опубликована 5-я часть, под кодовым названием «УЛЕЙ» (англ. «HIVE»)[21], которая в 6 документах описывала сверхсекретный компьютерный вирус, созданный в «Отделе встраиваемых систем» (EDB) ЦРУ. Внутренняя инфраструктура ЦРУ имеет подсистему, носящую название «Складной нож» (англ. «Switchblade»), также используются компоненты «Пост прослушивания» (LP) и «Командование и контроль» (C1), служащие для отправки оперативниками ЦРУ команд на контролируемые устройства. «Складной нож» позволяет маскировать ПО ЦРУ под программные продукты реальных производителей, например «Лаборатории Касперского». Для этого установленное вредоносное ПО обращается к серверам ЦРУ, где для него генерируются сертификаты издателя ПО проверямые MS Windows. Таким образом, для пользователя Windows вредоносное ПО выглядит как принадлежащее реально существующим производителям[22]. Для передачи информации с целевых настольных компьютеров и смартфонов на сервера ЦРУ, а также удалённого подключения к устройствам и сокрытия содержания передаваемых данных используется шифруемый трафик передаваемый по протоколу HTTPS. Трафик «улья» идёт через ничем не примечательные домены в зоне .com[23].

VI. «Плачущий ангел»

21 апреля 2017 года была опубликована 6-я часть, под кодовым названием «Плачущий ангел» (англ. «Weeping Angel») — так называется инструментарий совместно разработанный разведками МИ5 и ЦРУ для удалённого скрытого прослушивания и видеозаписи комнат с установленными «умными» телевизорами. После инфицирования такой телевизор сохраняет в своей памяти и отправляет на сервера ЦРУ все разговоры в комнате где он находится, а модели оборудованные видеокамерой могут делать видеозаписи[24][8].

WikiLeaks опубликовал подробное руководство пользователя по эксплуатации «Плачущего ангела» для оперативников ЦРУ, датированное 28 февраля 2014. Предполагается, что МИ5 и ЦРУ создали это ПО во время проведения совместных семинаров[25][8].

Эксперт по информационной безопасности Сара Затко заявила об этой утечке, что «ни из чего не следует, что получив такие возможности, ЦРУ использует их для массовой слежки», а издание «Consumer Reports» сообщило читателям, что пострадали только некоторые пользователи приобретавшие одни из самых первых «умных» телевизоров производства Samsung[8] со встроенными микрофонами и камерами[26][27][28] .

VII. «Каракули»

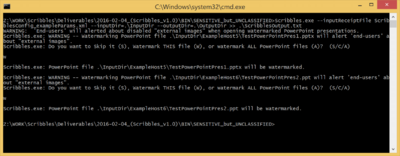

28 апреля 2017 года была опубликована 7-я часть материалов, под кодовым названием «Каракули» (англ. «Scribbles»)[29]. В публичный доступ попали документация и исходный код приложения используемого оперативниками ЦРУ для встраивания веб-маяка в документы передаваемые информаторам и журналистам, что позволяет ЦРУ отслеживать дальнейшее движение этих документов и контролировать утечки[30]. Встраивание шпионского веб-маяка возможно в любой документ подготовленный в MS Office 97—2016, за исключением документов заблокированных, зашифрованных или защищённых паролем средствами самого офиса.

При открытии документа с веб-маяком, через механизм «водяного» знака загружается невидимое изображение расположенное на сервере контролируемом ЦРУ и создаёт HTTP-запрос сигнализирующий об открытии. Все факты таких сигналов, вместе с переданной ими информацией об источнике, дате и времени открытия документа сохраняются на сервере и доступны для последующего анализа оперативниками. Приложение не может встраивать веб-маяк в документы Microsoft Office 95, а при открытии в LibreOffice «водяной» знак веб-маяка будет видимым. Кроме того, если документ открывается в автономном режиме или режиме защищённого просмотра, то веб-маяк не сможет связаться со своим сервером[31].

VIII. «Архимед»

5 мая 2017 года была опубликована 8-я часть, под кодовым названием «Архимед» (англ. «Archimedes»)[32]. Со слов инструктора лаборатории SANS Institute Джейка Уильямса, проанализировавшего опубликованные документы, «Архимед» является вирусом уже встречавшимся ранее, но под названием «Точка опоры» (англ. «Fulcrum»). Эксперт по информационной безопасности и член Агенства кибербезопасности ЕС (ENISA) Пьерлуиджи Паганини сообщил, что оперативники ЦРУ используют «Архимед» для перенаправления сессий браузера с заражённого компьютера на компьютер, контролируемый ЦРУ, прежде чем они будут доставлены пользователю. Этот тип атаки называется «человек посередине» (англ. MitM) и данная реализация позволяет незаметно для пользователя следить за его деятельностью в сети Интернет. В публикацию WikiLeaks были включены несколько хэшей, которые могут быть использованы для идентификации вируса «Архимед» и защиты от него. Паганини предложил компаниям поискать опубликованные хэши на своих рабочих местах, чтобы проверить, не были ли они атакованы ЦРУ[33].

IX. «После полуночи»

12 мая 2017 года была опубликована 9-я часть материалов посвящённая шпионскому ПО для MS Windows разработанному в ЦРУ под названиями «После полуночи» и «Наёмный убийца»[34]:

- «После полуночи» (англ. «AfterMidnight») — троян маскирующийся под DLL-библиотеку MS Windows и исполняемый при перезагрузке ПК. После старта троян запускает соединение с «компьютером управления и контроля» (C2), откуда загружает на клиентский ПК модули вредоносной нагрузки;

- «Наёмный убийца» (англ. «Assassin») — бэкдор запускающийся как служба Windows. Заражённый ПК используется как «компьютер управления и контроля» (C2), который собирает и периодически отправляет пользовательские данные на «посты прослушивания» ЦРУ (LP).

Оба приложения периодически сигнализируют своему LP о том, что они находятся на связи, получая задания, либо отправляя личную информацию в ЦРУ, а также автоматически самоудаляются с ПК в установленную дату и время[35].

X. «Афина»

19 мая 2017 года была опубликована 10-я часть материалов, под кодовым названием «Афина» (англ. Athena)[36]. В опубликованных документах был описан комплекс из двух вредоносных приложений «Афина» и «Гера» (англ. Hera) разработанных ЦРУ совместно с компанией «Siege Technologies» (Нью-Гэмпшир, США) в августе 2015 года (через месяц после выхода Windows 10) и заражающих все актуальные (на момент разработки) версии MS Windows (включая Windows 10 и Windows Server 2012). При заражении «Афина» внедряется в службы удалённого доступа, а сопутствующая ей «Гера» внедряется в службу Windows «Dnscache». Аналогично «Кузнечику» и «После полуночи», эти приложения ЦРУ используют DLL-библиотеки для закрепления на атакуемой системе и создания бэкдора для связи с «постом прослушивания» ЦРУ (LP), кражи персональных данных, отправки данных на сервера ЦРУ, а также проксирующей функции «управления и контроля» (C2). Публикация WikiLeaks включала в себя руководство пользователя, демонстрационную версию комплекса и сопутствующую документацию для оперативников ЦРУ созданные в период с сентября 2015 по февраль 2016 года[37]. Журналисты нашли прямую речь основателя «Siege Technologies» в материалах ИА «Bloomberg» опубликованных в 2014 году, где им упоминались контракты с Пентагоном, ЦРУ и хакерами подразделения «персонального оперативного доступа» АНБ (англ. «Tailored Access Operations», TAO), а также обосновывалась разработка подобного вредоносного ПО[38].

XI. «Пандемия»

1 июня 2017 года была опубликована 11-я часть материалов, под кодовым названием «Пандемия» (англ. «Pandemic»)[39]. Она была посвящена вредоносному ПО разработанному в ЦРУ, работающему на уровне драйверов файловой системы MS Windows и выборочно заражающему копируемые по сети файлы. Фактически «Пандемия» является трояном, т.к. обрабатывая запросы на копирование файлов, она модифицирует их с прикреплением вредоносной нагрузки (при этом оставляя исходные файлы неизменными). Приложение позволяет одновременно инфицировать до 20 файлов с максимальным размером каждого файла до 800 МБ. Недавно зараженные компьютеры выполняют роль файловых серверов служащих для дальнейшего распространения трояна[40].

XII. «Цветение вишни»

15 июня 2017 года была опубликована 12-я часть материалов, под кодовым названием «Цветение вишни» (англ. «Cherry Blossom»)[41]. В публичный доступ попала система используемая ЦРУ для мониторинга активности в сети Интернет, сканирования адресов электронной почты, имён пользователей чатов, MAC-адресов их сетевого оборудования, используемых номеров IP-телефонии, а также перенаправления трафика. Система состоит из двух компонентов:

- «Мухоловка» (англ. «FlyTrap») — прошивки для маршрутизаторов производства D-Link и Linksys;

- «Вишнёвое дерево» (англ. «Cherry Tree») — сервер управления и контроля[42].

XIII. «Брутальный кенгуру»

22 июня 2017 года была опубликована 13-я часть материалов, под кодовым названием «Брутальный кенгуру» (англ. «Brutal Kangaroo»)[43]. Так назывался проект в рамках которого ЦРУ были созданы приложения для взлома изолированных компьютерных сетей с помощью заражённых USB-накопителей:

- «Крайний срок» (англ. «Drifting Deadline») — основное приложение;

- «Сломанная уверенность» (англ. «Shattered Assurance») — сервер автоматизации управления заражёнными устройствами;

- «Тень» (англ. «Shadow») — сервер координации заражённых устройств;

- «Нарушенное обещание» (англ. Broken Promise) — приложение для передачи данных из заражённых сетей[44].

XIV. «Эльза»

28 июня 2017 года была опубликована 14-я часть материалов, под кодовым названием «Эльза» (англ. «Elsa»)[45]. Это был сетевой сканер используемый ЦРУ для отслеживания устройств под управлением MS Windows в сетях Wi-Fi находящихся поблизости от оперативника[46].

XV. «Вне закона»

29 июня 2017 года была опубликована 15-я часть материалов, под кодовым названием «Вне закона» (англ. «OutlawCountry»)[47]. Так был назван модуль для ядра Linux версии 2.6 (собранный для 64-х битных дистрибутивов CentOS/RHEL 6), который позволяет оперативникам ЦРУ удалённо управлять серверами Linux, и (в случае необходимости), перенаправлять исходящий с них трафик на выбранные ими сайты[48].

XVI. «Шпион Ботан»

6 июля 2017 года была опубликована 16-я часть материалов, под кодовым названием «Шпион Ботан» (англ. «BothanSpy»)[49]. Одноимённое приложение разработанное ЦРУ служит для кражи секретов и учётных данных SSH с компьютеров под управлением MS Windows[50].

XVII. «Высотка»

13 июля 2017 года была опубликована 17-я часть, под кодовым названием «Высотка» (англ. «Highrise»)[51]. Достоянием общественности стал одноимённый инструмент (также известный, как «Tidecheck») используемый ЦРУ для перехвата и перенаправления SMS-сообщений на смартфонах под управлением Android версий 4.0–4.3. Второе назначение этого инструмента — создание защищённого канала связи между оперативниками ЦРУ и их руководителями[52].

XVIII. «UCL/Raytheon»

19 июля 2017 года была опубликована 18-я часть материалов, под кодовым названием «UCL/Raytheon»[53]. В публичный доступ попали документы проекта «UCL» т.н. «Компоненты библиотеки ОБИДА» (англ. «UMBRAGE Component Library») принадлежавшие компании Raytheon Blackbird Technologies, а также отчёты о разработанном в ЦРУ вредоносном ПО и векторах его атак. Материалы содержали анализ кибератак в реальном времени и рекомендации разработчикам ЦРУ по проверке концепций (англ. «PoC») при написании вредоносного ПО[54].

XIX. «Империал»

27 июля 2017 года была опубликована 19-я часть, под кодовым названием «Империал» (англ. «Imperial»)[55]. Она представляла собой руководство к одноимённому проекту в рамках которого ЦРУ были разработаны 3 вредоносных приложения:

- «Ахиллес» (англ. «Achilles») — троян инфицирующий DMG-дистрибутивы в macOS;

- «Воздух» (англ. «Aeris») — шпионское ПО для POSIX-систем;

- «Морской горох» (англ. «SeaPea») — руткит для macOS[56].

XX. «Дамбо»

3 августа 2017 года была опубликована 20-я часть материалов, под кодовым названием «Дамбо» (англ. «Dumbo»)[57]. Так называется инструментарий используемый в ЦРУ для отключения веб-камер, микрофонов и других инструментов наблюдения работающих через Wi-Fi и Bluetooth, чтобы позволить шпионам ЦРУ выполнять их задания[58].

XXI. «Лежебока»

10 августа 2017 года была опубликована 21-я часть материалов, под кодовым названием «Лежебока» (англ. «CouchPotato»)[59]. В рамках одноимённого проекта ЦРУ был создан инструментарий для скрытного удалённого подключения к коммерческим и частным системам видеонаблюдения, перехвата и параллельной записи создаваемого ими видеопотока[60].

XXII. «Выделенная полоса»

24 августа 2017 года была опубликована 22-я часть материалов, под кодовым названием «Выделенная полоса» (англ. «ExpressLane»)[61]. Такое название получил проект ЦРУ созданный для тайного сбора информации в других службах США, с которыми сотрудничает управление.

С этой целью шпионское ПО разработанное в ЦРУ устанавливалось и запускалось оперативниками из «Управления технических служб» (УТС, англ. OTS) ЦРУ под предлогом обновления ПО для сбора биометрических данных в Федеральном бюро расследований (ФБР, англ. FBI), Агентстве национальной безопасности (АНБ, англ. NSA) и Министерстве внутренней безопасности (МНБ, англ. DHS) без ведома руководства этих служб[61].

XXIII. «Ангельский огонь»

31 августа 2017 года была опубликована 23-я часть материалов, под кодовым названием «Ангельский огонь» (англ. «Angelfire»)[62]. Так назывался проект ЦРУ по разработке вредоносного ПО для заражения компьютеров под управлением Windows XP и Windows 7. Реализация состояла из нескольких компонент:

- «Солнечное время» (англ. «Solartime») — приложение изменяющее загрузочный сектор для запуска «Вулф-Крик» при загрузке MS Windows;

- «Вулф-Крик» (англ. «Wolfcreek») — драйвер стартующий из загрузочного сектора и запускающий «Трубопровод»;

- «Трубопровод» (англ. «Keystone») — приложение загружающее коллекцию шпионского ПО с серверов ЦРУ;

- «Гадкая МФС» (англ. «BadMFS») — файловая система скрывающая шпионское ПО от ОС MS Windows и её пользователя[63].

Обнародованное руководство оперативника ЦРУ описывало многочисленные проблемы с данным инструментарием и способы их решения[63].

XXIV. «Защитник»

7 сентября 2017 года была опубликована 24-я часть материалов, под кодовым названием «Защитник» (лат. «Protego»)[64]. Согласно обнародованной документации так называется миниатюрная система на базе микроконтроллера PIC, которая была разработана в «Raytheon Technologies» для управления ракетными комплексами установленными на бортах военных самолётов произведённых «Пратт энд Уитни» и оснащённых ракетами «воздух—воздух» и «воздух—поверхность»[64].

Предыстория

WikiLeaks начал публикацию данных из этой утечки с серии загадочных твитов в начале февраля 2017 года[65]. 16 февраля были опубликованы документы о наблюдениях ЦРУ за ходом выборов президента Франции в 2012 году[66]. В пресс-релизе WikiLeaks сообщил, что эта информация опубликована как контекст для будущих серий «CIA Vault 7»[67].

8 марта 2017 года сотрудники разведывательных и правоохранительных органов США сообщили международному новостному агентству Reuters о том, что они ещё в конце 2016 года знали о наличии уязвимостей в системе безопасности ЦРУ, которые и привели к этой утечке информации. Двое из них заявили, что самый вероятный источник утечки — это «подрядчики»[68].

Vault 8

9 ноября 2017 года проект WikiLeaks начал новую серию публикаций «Vault 8», с целью предоставления возможности экспертам по информационной безопасности, журналистам и широкой общественности знакомства с компонентами инфраструктуры ЦРУ, чтобы лучше идентифицировать их и понять вред который они наносят обществу[69][70]. Единственный выпуск «Vault 8» был посвящён платформе «УЛЕЙ» уже описанной в «Vault 7», её исходному коду и журналам разработчиков ЦРУ[69].

В октябре 2021 год был обнаружен новый бэкдор «xdr33», который был основан на исходном коде «улья». В январе 2022 года исследователи опубликовали отчёты о его деятельности[71][72][73]. Оказалось, что это вредоносное приложение нацелено на сетевые устройства производства американской компании «F5 Networks», специализированной на информационной безопасности и позволяет оперативникам ЦРУ загружать и скачивать с них файлы, а также перехватывать сетевой трафик и выполнять команды на этих устройствах[74][73][75].

Организация кибервойны

WikiLeaks сообщили, что опубликованные материалы были получены из «изолированной и хорошо защищённой локальной сети «Центра киберразведки ЦРУ» (англ. «Center for Cyber Intelligence», CCI), находящейся на территории Лэнгли, в штате Виргиния»[76]. Из опубликованных материалов стало возможным частичное понимание внутренней структуры ЦРУ и работ которые ведут его департаменты, в частности, выявлено целое подразделение занятое компрометацией продукции Apple[77]. Выяснено, что Генеральное консульство США находящееся во Франкфурте-на-Майне используется как центр для проведения кибератак на инфраструктуры других стран, а оперативники ЦРУ посещают Германию под видом технических консультантов, якобы для поддержки веб-сайта американского консульства[77].

Калифорнийская корпорация Symantec, специализированная на информационной безопасности, вскоре после анализа материалов «Vault 7» опубликовала отчёт в котором указала, что некоторые экземпляры ставшего известным вредоносного ПО тесно связаны с атаками кибершпионской группы «Longhorn», за которыми она ведёт своё наблюдение с 2014 года. В Symantec Corporation и ранее подозревали, что шпионы «Longhorn» финансируются правительством США, когда выявляли инциденты затронувшие 40 объектов в 16 государствах Европы, Ближнего Востока, Азии и Африки, но теперь это стало очевидным. Ряд американских СМИ, в том числе «Машэбол» и «Файнэншл Таймс», напрямую связали деятельность группы «Longhorn» с ЦРУ[78][79].

База во Франкфурте

- Основная статья: Генеральное консульство США во Франкфурте

Библиотека «Обида»

Согласно опубликованным документам, в ЦРУ была разработана библиотека содержащая методологию осуществления кибератак и вредоносное программное обеспечение, применяемое оперативниками ЦРУ в других странах, среди которых в WikiLeaks особенно выделяют Россию[77]. Эта библиотека имеет кодовое название «Обида», что носит черты языкового регулирования т.к. в ЦРУ подразумевали, что атакуя инфраструктуры других стран управление их «обижает», а сама атака преподносится как наносимая «обида» (англ. «Umbrage»)[77][80]. Сайт WikiLeaks утверждает, что данная методология и ПО используются ЦРУ для запутывания расследований, маскировки источников кибератак[4] и представления своих кибератак как исходящих от других стран[77]. Кевин Поулсен в интервью изданию The Daily Beast утверждает, что библиотека «Обида» не содержит информации о странах, в которых был разработан входящий в неё инструментарий[66]. Опубликованные WikiLeaks документы говорят скорее о том, что заимствование чужого программного кода проводилось с целью экономии на собственной разработке. АНБ и ЦРУ перепроектировали и перепрофилировали существовавшее вредоносное ПО используя отладчики и дизассемблеры, с целью нахождения полезных для них фрагментов кода. Такой подход, помимо экономии времени на разработке, также маскирует происхождение кода и позволяет быстро создавать обширные библиотеки кода для разных векторов атак[81].

Подлинность информации

В марте 2017 года представитель пресс-службы ЦРУ Дин Бойд отказался отвечать на вопросы журналистов о подлинности опубликованных MediaLeaks материалов, сказав только «мы не комментируем подлинность или содержание предполагаемых разведывательных документов»[4][82]. Однако, вскоре после этого ЦРУ было опубликовано заявление в котором сообщалось, что «американское общество должно быть крайне обеспокоено любыми разоблачениями WikiLeaks, устроенными для того, чтобы подорвать способность разведывательного сообщества защищать Америку от террористов и других врагов. Эти разоблачения не только ставят под угрозу служащих США и проводимые ими операции, но и вооружают наших противников информацией и инструментами, способными причинить нам вред»[83].

Бывшие и действующие сотрудники ведомств США на условиях анонимности сообщали журналистам, что опубликованные WikiLeaks материалы являются подлинными[84]. Такой же точки зрения придерживается и бывший сотрудник АНБ Эдвард Сноуден[77]. Профессор юриспруденции Техасского университета и директор по технологиям и государственной политике Центра стратегических и международных исследований Роберт Чесни (англ. Robert Chesney), связывает материалы «Vault 7» с хакерским инструментарием АНБ, который был раскрыт в 2016 году группой, называвшей себя «The Shadow Brokers»[4].

Уязвимые устройства и ПО

Смартфоны

Как сообщается, уязвимы для таких методов взлома как iPhone компании Apple, так и устройства под управлением операционной системы Android, разрабатываемой компанией Google. Внедрив вредоносное программное обеспечение в ОС Android, ЦРУ может получить доступ к защищённым коммуникациям устройства[85].

Apple утверждает, что «большинство уязвимостей, сведения о которых на сегодняшний день опубликованы, уже были устранены в последней версии iOS»[86], и что компания «продолжит работу [в этом направлении], чтобы оперативно принимать меры по защите от любой выявленной уязвимости»[87][88]. Директор по безопасности и конфиденциальности компании Google Хезер Адкинс (Heather Adkins) также заявила, что при обновлениях Android и Google Chrome раскрытые WikiLeaks уязвимости уже устранены, и что компания внимательно изучает эту информацию, чтобы защитить пользователей ПО от других возможных уязвимостей[89][90][91].

Мессенджеры

По данным WikiLeaks, взломав телефон с Android, ЦРУ сможет перехватывать голосовой трафик и текстовые сообщения ещё до того, как они будут зашифрованы для передачи по сети[4], а некоторые компьютерные программы ЦРУ могут получить доступ к сообщениям мессенджеров[4]. При этом об успешном вскрытии уже зашифрованных сообщений пока что ничего не говорится[85], как и о взломе сквозного шифрования мессенджеров Telegram, WhatsApp и Signal[англ.]; но такой взлом шифров не понадобится, если есть возможность перехватывать вводимые сообщения прямо на устройстве пользователя до их зашифровки[85].

Системы управления транспортными средствами

В одном из опубликованных WikiLeaks документах есть сведения о том, что ЦРУ исследовало пути заражения компьютерными вирусами электронных систем управления транспортными средствами. WikiLeaks утверждает, что «не указано, для каких целей предполагалось осуществлять подобный перехват управления, но это могло бы дать ЦРУ возможность совершать практически нераскрываемые убийства»[77][92]. Это вызвало новый интерес к загадочной автокатастрофе, в которой 18 июня 2013 года погиб писатель и журналист Майкл Хастингс[92][93].

Умные телевизоры

Одна из программ под кодовым названием «Weeping Angel» позволяет использовать «умные телевизоры» компании Samsung как подслушивающие устройства; такой телевизор, заражённый вирусом, будет записывать разговоры в комнате и передавать их по интернету на сервер ЦРУ, даже если этот телевизор выглядит выключенным[4].

Windows

В опубликованных документах говорится о наличии в Windows XP, Windows Vista и Windows 7 эксплоита — DLL-инъекции «Windows FAX»[6].

WikiLeaks также опубликовала исходный код программы, выполняемой под Windows 7, которая, как там утверждается, позволяет атакующему обойти нормальный контроль учётных записей пользователей, незаметно для пользователя получить привилегии администратора операционной системы и с этими привилегиями выполнять любые действия на заражённом компьютере; при этом система не покажет окно с предупреждением о попытке запустить программу от имени администратора[94].

UEFI

Опубликован пример исходного кода программы, которая, по утверждению WikiLeaks, использует уязвимость загрузчиков с поддержкой UEFI и позволяет подменить ядро загружаемой операционной системы до выполнения последовательности загрузки UEFI либо перехватить управление и выполнить любые машинные операции до начала загрузки ядра ОС в оперативную память[95].

Оценки и критика

Ли Мэтью (Lee Mathews), корреспондент журнала Forbes, написал, что большинство технологий взлома, «раскрытых» в «Vault 7», и так уже были известны многим специалистам по кибербезопасности в разных странах мира[96].

Эдвард Сноуден отметил важность этой публикации, раскрывающей, по его мнению, то, как власти США поступают крайне безответственно, намеренно оставляя уязвимости в системах защиты американских программ и устройств, и даже специально создавая такие уязвимости[97].

9 марта 2017 года Джулиан Ассандж в пресс-релизе заявил, что WikiLeaks опубликовал только 1 % от всех материалов этой утечки, что в ещё нераскрытых материалах есть неустранённые уязвимости программного обеспечения, но он сотрудничал с Microsoft, Apple и Google, чтобы помочь устранению этих уязвимостей. Ассандж намерен опубликовать описания тех уязвимостей только после того, как они будут устранены при очередных обновлениях программного обеспечения, чтобы не увеличивать риски его использования. Он утверждает, что среди уже раскрытых уязвимостей нет «уязвимостей нулевого дня». В этом же пресс-релизе Ассандж зачитывает официальное обращение компании Microsoft с призывом к принятию «следующей Женевской конвенции», которая защитит мирных людей от правительственного кибероружия, подобно тому, как предыдущая Женевская конвенция защищает гражданских лиц от применения против них боевого оружия[98].

Натан Уайт (Nathan White), старший менеджер по законодательству общественной правозащитной организации Access Now[англ.] написал[99]:

Сегодня наша цифровая безопасность подвергается риску, потому что ЦРУ чаще собирает уязвимости, чем работает с компаниями над их исправлением. Полагаю, что в Соединённых Штатах всё же идёт процесс, способствующий повышению безопасности наших цифровых устройств и сервисов — Vulnerabilities Equities Process. Многие из этих уязвимостей были ответственно раскрыты и устранены. Эта утечка доказывает, что накапливать выявленные уязвимости вместо того, чтобы исправлять их — означает неизбежно подвергать риску пользователей цифровых устройств.

Оригинальный текст (англ.)Today, our digital security has been compromised because the CIA has been stockpiling vulnerabilities rather than working with companies to patch them. The United States is supposed to have a process that helps secure our digital devices and services — the 'Vulnerabilities Equities Process.' Many of these vulnerabilities could have been responsibly disclosed and patched. This leak proves the inherent digital risk of stockpiling vulnerabilities rather than fixing them.

По мнению некоторых, раскрытые средства и методы работы скорее использовались для целенаправленного негласного наблюдения за интересующими разведку людьми и организациями[100][101], нежели для массовой нецеленаправленной слежки и сплошного сбора данных; этим они отличаются от ранее раскрытых средств АНБ[102][103]. Ассандж на пресс-конференции высказался в том же духе, предположив, что такие средства скорее будут использоваться для целенаправленных кибератак, они дороже обходятся и с большей вероятность применяются по решению суда. В то же время, по утверждению Ассанджа, есть основания подозревать, что в ЦРУ существует «подразделение автоматических закладок» (англ. automated implant branch), которое не просто разрабатывает компьютерные вирусы, но и поставило это дело на поток, автоматизировало разработку, что делает практически возможным и массовое распространение и внедрение таких троянских программ[98].

Уголовное преследование информаторов

- Основная статья: Ассанж, Джулиан

После внутреннего расследования по результатам утечки под подозрение в передаче данных WikiLeaks попал бывший сотрудник ЦРУ Джошуа Шульте[104].

13 июля 2022 года суд в Нью-Йорке признал бывшего программиста ЦРУ Джошуа Шульте виновным в передаче WikiLeaks пакета данных, известного под названием «Сейф 7» (англ. «Vault 7»)[105].

Примечания

- ↑ Ведомости. WikiLeaks начала публиковать «хакерский архив» ЦРУ (7 марта 2017). Архивировано 8 марта 2017 года. Дата обращения 8 марта 2017.

- ↑ WikiLeaks опубликовала новый крупный архив документов ЦРУ, lenta.ru (7 марта 2017). Архивировано 7 марта 2017 года. Дата обращения 7 марта 2017.

- ↑ Мария Бондаренко. WikiLeaks начал публикацию «крупнейшей утечки» данных из ЦРУ, РБК (7 марта 2017). Архивировано 7 марта 2017 года. Дата обращения 7 марта 2017.

- ↑ 4,0 4,1 4,2 4,3 4,4 4,5 4,6 4,7 Scott Shane, Mark Mazzetti and Matthew Rosenberg. WikiLeaks Releases Trove of Alleged C.I.A. Hacking Documents. The New York Times (7 March 2017). Дата обращения: 7 марта 2017. Архивировано 7 марта 2017 года.

- ↑ Vault7 - Home. WikiLeaks. Дата обращения: 10 марта 2017. Архивировано 16 июня 2017 года.

- ↑ 6,0 6,1 WikiLeaks claims to release thousands of CIA documents (англ.), CBS News/Associated Press (Mar 7, 2017). Архивировано 19 марта 2017 года. Дата обращения 8 марта 2017.

- ↑ WikiLeaks publishes massive trove of CIA spying files in 'Vault 7' release. The Independent (7 March 2017). Дата обращения: 7 марта 2017. Архивировано 7 марта 2017 года.

- ↑ 8,0 8,1 8,2 8,3 Опубликовано руководство пользователя ЦРУ по удалённой прослушке телевизоров Samsung. Хабр (24 апреля 2017).

- ↑ Samsung "urgently" investigating WikiLeaks claims that CIA and MI5 turned firm's smart TVs into spy devices. mirror.co.uk (8 марта 2017).

- ↑ Опубликована коллекция хакерских инструментов ЦРУ. Хабр (8 марта 2017).

- ↑ Vault 7: CIA Hacking Tools Revealed. WikiLeaks (7 марта 2017).

- ↑ WikiLeaks - Vault 7: Projects: Dark Mater (англ.). WikiLeaks (23 марта 2017).

- ↑ WikiLeaks обнародовал новую порцию документов ЦРУ о взломе устройств Apple. NEWSru (24 марта 2017). Дата обращения: 25 марта 2017. Архивировано 26 марта 2017 года.

- ↑ New WikiLeaks dump: The CIA built Thunderbolt exploit, implants to target Macs (англ.). ArsTechnica (23 марта 2017).

- ↑ WikiLeaks - Vault 7: Projects: Marble Framework (англ.). WikiLeaks (31 марта 2017).

- ↑ Dwilson, Stephanie Dube. WikiLeaks Vault 7 Part 3 Reveals CIA Tool Might Mask Hacks as Russian, Chinese, Arabic (англ.), Heavy.com (31 марта 2017).

- ↑ WikiLeaks - Vault 7: Projects: Grasshopper (англ.). WikiLeaks (7 апреля 2017).

- ↑ WikiLeaks обнародовал документы ЦРУ о взломе OC Windows. hitech.newsru.com (7 апреля 2017). Дата обращения: 9 апреля 2017. Архивировано 10 апреля 2017 года.

- ↑ Burgess, Matt (2017-04-07). «WikiLeaks drops 'Grasshopper' documents, part four of its CIA Vault 7 files».

- ↑ Supervizer, Payman WikiLeaks Vault 7 Series - The Grasshopper Framework (англ.). Huffington Post (7 апреля 2017). Дата обращения: 8 апреля 2017.

- ↑ WikiLeaks - Vault 7: Projects: HIVE (англ.). WikiLeaks (14 апреля 2017).

- ↑ ЦРУ маскирует свой вредоносный софт под ПО «Касперского». CNews (10 ноября 2017).

- ↑ Supervizer, Payman WikiLeaks Vault 7 Series - Hive (англ.). Huffington Post (14 апреля 2017). Дата обращения: 18 апреля 2017.

- ↑ WikiLeaks - Vault 7: Projects: Weeping Angel (англ.). WikiLeaks (21 апреля 2017).

- ↑ Vault 7: CIA Hacking Tools Revealed. WikiLeaks (7 марта 2017).

- ↑ Varghese, Sam iTWire - Vault 7: guide to leak data from Samsung TVs released (англ.). www.itwire.com (23 апреля 2017). Дата обращения: 25 апреля 2017.

- ↑ Brandom, Russell Here's how to use the CIA's 'weeping angel' smart TV hack (англ.). The Verge (25 апреля 2017). Дата обращения: 26 апреля 2017.

- ↑ A Closer Look at the TVs From the CIA 'Vault 7' Hack (англ.). Consumer Reports (8 марта 2017). Дата обращения: 5 февраля 2023.

- ↑ WikiLeaks - Vault 7: Projects: Scribbles (англ.). WikiLeaks (28 апреля 2017).

- ↑ Spring, Tom WikiLeaks Reveals CIA Tool 'Scribbles' For Document Tracking (англ.). Threatpost (18 апреля 2017). Дата обращения: 1 мая 2017.

- ↑ WikiLeaks Publishes CIA Anti-Whistleblowers Tool for Microsoft Office Documents (англ.), BleepingComputer.

- ↑ WikiLeaks - Vault 7: Projects: Archimedes (англ.). WikiLeaks (5 мая 2017).

- ↑ Paganini, Pierluigi. WikiLeaks leaked documents that detail the Archimedes tool used by the CIA in MitM attacks (англ.), Security Affairs (5 May 2017).

- ↑ WikiLeaks - Vault 7: Projects: AfterMidnight (англ.). WikiLeaks (12 мая 2017).

- ↑ Storm, Darlene. WikiLeaks posts user guides for CIA malware implants Assassin and AfterMidnight (англ.), Computerworld (15 May 2017).

- ↑ WikiLeaks - Vault 7: Projects: Athena (англ.). WikiLeaks (19 мая 2017).

- ↑ Tung, Liam. CIA's Windows XP to Windows 10 malware: WikiLeaks reveals Athena | ZDNet (англ.), CBS Interactive ZDNet (22 May 2017).

- ↑ US Contractors Scale Up Search for Heartbleed-Like Flaws (англ.). Bloomberg (3 мая 2014).

- ↑ WikiLeaks - Vault 7: Projects: Pandemic (англ.). WikiLeaks (1 июня 2017).

- ↑ CIA Malware Can Switch Clean Files With Malware When You Download Them via SMB (англ.), BleepingComputer.

- ↑ WikiLeaks - Vault 7: Projects: Cherry Blossom (англ.). WikiLeaks (15 июня 2017).

- ↑ Wikileaks Alleges Years of CIA D-Link and Linksys Router Hacking Via 'Cherry Blossom' Program (англ.). threatpost.com (16 June 2017). Дата обращения: 6 августа 2022.

- ↑ WikiLeaks - Vault 7: Projects: Brutal Kangaroo (англ.). WikiLeaks (22 июня 2017).

- ↑ Vault 7: CIA Has Malware for Hacking Air-Gapped Networks via USB Thumb Drives (англ.). BleepingComputer. Дата обращения: 6 августа 2022.

- ↑ WikiLeaks - Vault 7: Projects: Elsa (англ.). WikiLeaks (28 июня 2017).

- ↑ Vault 7: CIA Malware for Tracking Windows Devices via WiFi Networks (англ.). BleepingComputer. Дата обращения: 6 августа 2022.

- ↑ WikiLeaks - Vault 7: Projects: OutlawCountry (англ.). WikiLeaks (29 сентября 2017).

- ↑ OutlawCountry Is CIA's Malware for Hacking Linux Systems (англ.). BleepingComputer. Дата обращения: 6 августа 2022.

- ↑ WikiLeaks - Vault 7: Projects: BothanSpy (англ.). WikiLeaks (6 июля 2017).

- ↑ CIA Malware Can Steal SSH Credentials, Session Traffic (англ.). BleepingComputer. Дата обращения: 6 августа 2022.

- ↑ WikiLeaks - Vault 7: Projects: Highrise (англ.). WikiLeaks (13 июля 2017).

- ↑ Vault 7: CIA Developed Android Malware That Works as an SMS Proxy (англ.). BleepingComputer. Дата обращения: 6 августа 2022.

- ↑ WikiLeaks - Vault 7: Projects: UCL / Raytheon (англ.). WikiLeaks. Дата обращения: 19 июля 2017.

- ↑ says, Nigel Cairns WikiLeaks drops another cache of 'Vault7' stolen tools (англ.). Naked Security (26 июля 2017). Дата обращения: 5 февраля 2023.

- ↑ WikiLeaks - Vault 7: Projects: Imperial (англ.). WikiLeaks. Дата обращения: 27 июля 2017.

- ↑ Achilles, Aeris, and SeaPea Are 3 CIA Tools for Hacking Mac and POSIX Systems (англ.). BleepingComputer. Дата обращения: 6 августа 2022.

- ↑ WikiLeaks - Vault 7: Projects: Dumbo (англ.). WikiLeaks. Дата обращения: 3 августа 2017.

- ↑ Vault 7: CIA Tool Can Shut Down Webcams and Corrupt Video Recordings (англ.) ?. BleepingComputer. Дата обращения: 6 августа 2022.

- ↑ WikiLeaks - Vault 7: Projects: CouchPotato (англ.). WikiLeaks (10 августа 2017).

- ↑ Vault 7: Wikileaks Divulges CIA Tool for Capturing RTSP and H.264 Video Streams (англ.). BleepingComputer. Дата обращения: 6 августа 2022.

- ↑ 61,0 61,1 WikiLeaks - Vault 7: Projects: ExpressLane (англ.). WikiLeaks (24 августа 2017).

- ↑ WikiLeaks - Vault 7: Projects: Angelfire (англ.). WikiLeaks (31 августа 2017).

- ↑ 63,0 63,1 CIA Developed Windows Malware That Alters Boot Sector to Load More Malware (англ.). BleepingComputer. Дата обращения: 6 августа 2022.

- ↑ 64,0 64,1 WikiLeaks - Vault 7: Projects: Protego (англ.). WikiLeaks. Дата обращения: 7 сентября 2017.

- ↑ Dwilson, Stephanie Dube What Is Vault 7 on WikiLeaks?. Heavy (7 February 2017). Дата обращения: 12 марта 2017. Архивировано 12 марта 2017 года.

- ↑ 66,0 66,1 Poulsen, Kevin Russia Turns WikiLeaks CIA Dump Into Disinformation. The Daily Beast (8 March 2017). Дата обращения: 8 марта 2017. Архивировано 23 мая 2017 года.

- ↑ CIA espionage orders for the 2012 French presidential election. WikiLeaks (16 February 2017). Дата обращения: 12 марта 2017. Архивировано 12 июня 2017 года.

- ↑ Walcott, John, Bayoumy, Yara. U.S intel, law enforcement officials aware of CIA breach since late last year (англ.), Reuters (8 March 2017). Архивировано 20 сентября 2017 года. Дата обращения 13 марта 2017.

- ↑ 69,0 69,1 WikiLeaks - Vault 8 (англ.). WikiLeaks (9 ноября 2017). Дата обращения: 8 сентября 2023.

- ↑ WikiLeaks Releases Source Code of CIA Cyber-Weapon (англ.). BleepingComputer (9 ноября 2017). Дата обращения: 8 сентября 2023.

- ↑ Paganini, Pierluigi Experts spotted a backdoor that borrows code from CIA's Hive malware (англ.). Security Affairs (16 января 2023). Дата обращения: 21 января 2023.

- ↑ Heads up! Xdr33, A Variant Of CIA's HIVE Attack Kit Emerges (англ.). 360 Netlab Blog - Network Security Research Lab at 360 (10 января 2023). Дата обращения: 21 января 2023.

- ↑ 73,0 73,1 New Backdoor Created Using Leaked CIA's Hive Malware Discovered in the Wild (англ.). The Hacker News. Дата обращения: 21 января 2023.

- ↑ K000132157: xdr33 malware infecting BIG-IP devices (англ.). my.f5.com. Дата обращения: 4 марта 2023.

- ↑ Staff, S. C. Novel Hive malware kit-based backdoor emerges (англ.). SC Media (17 января 2023). Дата обращения: 5 февраля 2023.

- ↑ Raphael Satter. WikiLeaks publishes CIA trove alleging wide scale hacking (англ.). Boston.com (7 March 2017). — «an isolated, high-security network situated inside the CIA’s Center for Cyber Intelligence in Langley, Virginia.». Дата обращения: 7 марта 2017. Архивировано 8 марта 2017 года.

- ↑ 77,0 77,1 77,2 77,3 77,4 77,5 77,6 Cody Derespina. WikiLeaks releases 'entire hacking capacity of the CIA'. Fox News (7 March 2017). Дата обращения: 7 марта 2017. Архивировано 28 апреля 2017 года.

- ↑ ЦРУ заподозрили в хакерских атаках по всему миру. Lenta.ru (11 апреля 2017).

- ↑ Обнаружена связь между ЦРУ и кибершпионской группировкой Longhorn. Securitylab.ru (11 апреля 2017).

- ↑ англ. umbrage, что содержит в себе определённую иронию

- ↑ Cimpanu, Catalin Vault 7: CIA Borrowed Code from Public Malware. Bleeping Computer. Дата обращения: 8 марта 2017. Архивировано 8 апреля 2017 года.

- ↑ англ. the organization does "not comment on the authenticity or content of purported intelligence documents.

- ↑ Berke, Jeremy CIA: Americans 'should be deeply troubled' by WikiLeaks' disclosure (англ.). Business Insider (8 March 2017). — «The American public should be deeply troubled by any WikiLeaks disclosure designed to damage the Intelligence Community's ability to protect America against terrorists or other adversaries. Such disclosures not only jeopardize US personnel and operations, but also equip our adversaries with tools and information to do us harm.». Дата обращения: 10 марта 2017. Архивировано 19 марта 2017 года.

- ↑ Ross, Brian; Gordon Meek, James; Kreider, Randy; Kreutz, Liz WikiLeaks docs allege CIA can hack smartphones, expose Frankfurt listening post. ABC News (8 March 2017). Дата обращения: 10 марта 2017. Архивировано 21 апреля 2017 года.

- ↑ 85,0 85,1 85,2 Barrett, Brian The CIA Can't Crack Signal and WhatsApp Encryption, No Matter What You’ve Heard. Wired (7 March 2017). Дата обращения: 8 марта 2017. Архивировано 8 марта 2017 года.

- ↑ англ. many of the issues leaked today were already patched in the latest iOS

- ↑ англ. many of the issues leaked today were already patched in the latest iOS," and that the company "will continue work to rapidly address any identified vulnerabilities

- ↑ McCormick, Rich Apple says it’s already patched 'many' iOS vulnerabilities identified in WikiLeaks' CIA dump. The Verge (8 March 2017). Дата обращения: 8 марта 2017. Архивировано 8 марта 2017 года.

- ↑ Schroeder, Stain. Google says it already fixed 'many' of the security flaws from Vault 7 leak (англ.), Mashable (9 March 2017). Архивировано 13 марта 2017 года. Дата обращения 13 марта 2017.

- ↑ Ng, Alfred. Google: We've fixed most of CIA's alleged Android exploits (англ.), ZDNet (9 March 2017). Архивировано 13 марта 2017 года. Дата обращения 13 марта 2017.

- ↑ WikiLeaks поможет IT-компаниям в борьбе с кибершпионажем ЦРУ, Роскомсвобода (11 марта 2017). Архивировано 13 марта 2017 года. Дата обращения 13 марта 2017.

- ↑ 92,0 92,1 WikiLeaks 'Vault 7' dump reignites conspiracy theories surrounding death of Michael Hastings. The New Zealand Herald (8 March 2017). Дата обращения: 8 марта 2017. Архивировано 8 марта 2017 года.

- ↑ S.J. Prince. WikiLeaks Vault 7 Conspiracy: Michael Hastings Assassinated by CIA Remote Car Hack?. Heavy.com (7 March 2017). Дата обращения: 8 марта 2017. Архивировано 20 мая 2017 года.

- ↑ Elevated COM Object UAC Bypass (WIN 7). Дата обращения: 10 марта 2017. Архивировано 12 марта 2017 года.

- ↑ ExitBootServices Hooking. WikiLeaks. Дата обращения: 10 марта 2017. Архивировано 7 марта 2017 года.

- ↑ Mathews, Lee WikiLeaks Vault 7 CIA Dump Offers Nothing But Old News. Forbes. Дата обращения: 9 марта 2017. Архивировано 17 мая 2017 года.

- ↑ Edward Snowden on Twitter (англ.). Twitter. Дата обращения: 8 марта 2017. Архивировано 14 июня 2017 года.

- ↑ 98,0 98,1 WikiLeaks Vault 7 March 9th Press Conference [Full Transcript — Steemit] (недоступная ссылка) (10 March 2017). Дата обращения: 12 марта 2017. Архивировано 30 мая 2017 года.

- ↑ Alleged CIA documents show urgent need to limit government hacking – Access Now. Access Now (7 March 2017). Дата обращения: 8 марта 2017. Архивировано 14 мая 2017 года.

- ↑ Hern, Alex 'Am I at risk of being hacked?' What you need to know about the 'Vault 7' documents. The Guardian (8 March 2017). Дата обращения: 11 марта 2017. Архивировано 24 июня 2017 года.

- ↑ Hern, Alex Apple to 'rapidly address' any security holes as companies respond to CIA leak. The Guardian (8 March 2017). Дата обращения: 11 марта 2017. Архивировано 26 июня 2017 года.

- ↑ For NSA chief, terrorist threat drives passion to ‘collect it all’. Washington Post. Дата обращения: 11 марта 2017. Архивировано 1 марта 2017 года.

- ↑ The crux of the NSA story in one phrase: 'collect it all'. The Guardian (15 July 2013). Дата обращения: 11 марта 2017. Архивировано 10 марта 2017 года.

- ↑ ЦРУ нашло причину крупнейшей в истории утечки секретных данных о кибероружии

- ↑ Бывшего сотрудника ЦРУ признали виновным в крупнейшей утечке секретных данных